כשמדברים על תקיפת עיתונאים, בדרך כלל מתכוונים לאלימות פיזית (ובשנים האחרונות גם לנסיונות השחרה והטרדה מצד פוליטיקאים). אבל עיתונאים הם גם יעד לעוד סוג של התקפות: התקפות מידע, כאלה שנועדו לאסוף מידע מכפיש, לחשוף מקורות ולזרוע ספקות לגבי האמינות של כתבים ופרסומים עיתונאיים.

רן בר-זיק, מתכנת ועיתונאי ב"הארץ", העביר בשבוע שעבר סדנה וירטואלית מטעם ארגון העיתונאים וחלק עם הצופים שורה של שיטות שבהן עיתונאים יכולים למגן את עצמם ולשמור על מקורותיהם. להלן שלוש עצות פרקטיות שכדאי לכל עיתונאי ועיתונאית לאמץ.

1. להיזהר מהמידע שבתוך המידע

גופים גדולים, כאלה שמחזיקים מחלקות טכנולוגיה שעושות יותר מטיפול בעכבר שנתקע או התנתקות מהרשת, משקיעים מאמצים רבים בסימון מידע פנימי באופן שיגרום לכך שאם הוא ייצא החוצה – ניתן יהיה לאתר את מקור הדליפה ולהעניש את המדליף. "תאגידים כל הזמן רוצים לדעת מי מדבר עם עיתונאים. כל הזמן", אמר בר-זיק. אחת הדרכים שבהן ניתן לאתר דליפות כאלה היא סטגנוגרפיה (Steganography) – הצפנת קודים בלתי נראים בתוך טקסט, וידיאו או תמונה.

סטגנוגרפיה היא שיטת הצפנה עתיקת יומין. בעידן הנייר נהגו להצפין מידע באמצעות כתיבה במיץ לימון או יצירת נקבים על הדף. בעידן הדיגיטלי יש דרכים מתוחכמות יותר. קחו למשל קובץ שמופץ במקביל לכמה עובדים באותו ארגון. לכאורה, הקבצים זהים. אם אחד מהם יודלף, לא יוכלו לגלות למי מהעובדים שייך הקובץ הספציפי שהודלף. אבל רק לכאורה.

נניח שהמידע המודלף שימש בסיס לתחקיר עיתונאי שחשף מעילה בתאגיד. ונניח שהעיתונאי הקפיד להיזהר ולא פרסם את המסמכים עצמם – אלא רק ציטוטים מתוכם, שהועתקו והודבקו אל תוך הטקסט הרץ של הכתבה. העיתונאי ההיפותטי הזה אולי חשב שאי-פרסום המסמכים יסייע לו לשמור על המקור, אבל בפועל ייתכן שהוא חשף אותו במו ידיו. הסיבה היא תווים שקופים (Zero Width Characters). בר-זיק הציג שניים כאלה, והדגים כיצד ניתן לגלות אותם.

משמאל: הטקסט המקורי. מימין: התווים השקופים שהושתלו בו נחשפים

כשטקסט שכולל תווים שקופים יודבק בתוכנת עיבוד תמלילים או במערכת הזנת התוכן של אתר חדשות, הוא ייראה כמו טקסט רגיל. אבל כשאותו טקסט יודבק כ-html (או בשירות מקוון דוגמת Diffchecker) – ניתן יהיה להבחין מיד בתווים השקופים. בתאגיד ההיפותטי שעמד במרכז התחקיר יכולים להחליט שבכל טקסט שעובר במערכת המחשוב התאגידית יושתלו תווים כאלה כדי לסייע בזיהוי המקור.

"אבל רגע, מה אני יכול לעשות עם זה? מדובר בשני תווים, אי-אפשר לרשום עם זה שמות", תהה בר-זיק. "אז זהו, שכן. אם יש לי שני תווים – אפשר ליצור מהם קוד בינארי. זה אפס ואחת. אני יכול להחליט שהעובד 'אלי' יקבל את הקוד 0001, ו'תמר' תהיה 00011. וככה לשייך את זה לכל עובד שמחובר למערכת של התאגיד".

דרך אחרת לשיוך סמוי של טקסטים היא השתלת שגיאות הקלדה מכוונות. כמו במקרה של התווים השקופים, גם במקרה זה כל גורם שיקבל את הקובץ יסומן באופן שונה מעמיתיו – למשל, שיכול אותיות במלה מסוימת, או סימן פיסוק מיותר. וכמו שמסמנים טקסטים ניתן גם לסמן תמונות באמצעות השתלת מידע שקוף שיזהה את מקורן, התריע בר-זיק, וחלק כמה דוגמאות.

כיצד מתגוננים מפני זיהוי כזה? בר-זיק הציע שיטה פשוטה שלא דורשת מאמץ רב. "לא מעתיקים טקסטים, אלא מקלידים אותם מחדש – כמו בתקופה שלפני מעבדי התמלילים, ומכניסים טיפה שינויי ניסוח. ולגבי תמונות וצילומי מסך – כדאי להפעיל את מחלקת הגרפיקה של המערכת, ולייצר תמונה חדשה או לפחות לשנות את התמונה המקורית, וכך לפגוע במידע שאולי מוצפן בתוכה".

2. להיזהר ממטא-דאטה

כל קובץ כולל מידע-על-המידע – מטא-דאטה בלעז – שמספק שורה של פרטים על נסיבות היצירה והעיבוד של הקובץ. כשמצלמים תמונה דיגיטלית, למשל, בקובץ התמונה מוטבע אוטומטית מידע לגבי סוג המכשיר שבו היא צולמה, גרסת מערכת ההפעלה של המכשיר, המיקום והמועד המדויקים שבהם נוצרה ועוד. את המידע הזה, שנקרא Exif, ניתן לשלוף בקלות באמצעות תוכנה או שירות מקוון – כזה למשל.

הרבה פעמים, המידע הזה נשמר בקובץ גם אם מכווצים את התמונה, מעבירים אותה דרך פילטרים או שולחים אותה ממקום למקום. כתוצאה מכך, אם עיתונאי קיבל תמונה ממקור ופרסם אותה כמו שהיא – בארגון שממנו הודלפה התמונה יכולים לבחון את הקובץ, לזהות אילו עובדים מחזיקים במכשירים מהסוג שבאמצעותו נוצר והאם הם היו במקום וברגע הרלבנטיים, וכך לגבש רשימת חשודים ולאתר את המדליף.

איך מתמודדים עם זה? דרך אחת היא להשתמש בתוכנה שמוחקת מטא-דאטה מקבצים. לבר-זיק יש עוד פתרון, פשוט יותר: להעביר את התמונה דרך טוויטר או פייסבוק. הפלטפורמות החברתיות מפשיטות באופן אוטומטי את המידע על התמונות, ויוצרות גרסאות יותר "בטוחות" להעברה ופרסום. במקרה של פייסבוק, בתמונות מושתל מידע חדש – אבל זה כבר סיפור אחר.

3. להתמגן מפני פריצות

גם עיתונאים זהירים, כאלה שמקפידים לא לפרסם מידע שישרוף את המקורות שלהם, עלולים לשכוח קו הגנה חשוב: המידע הגולמי שנשמר אצלם לצורכי גיבוי ודיווחים עתידיים. את המידע הזה ניתן להשיג באמצעות פריצה פיזית – גניבה של טלפון, מחשב או דיסק קשיח – או באמצעות פריצה מקוונת. משני סוגי הפריצות ניתן להתמגן.

"הרבה פעמים תאגידים מבצעים מתקפות על עיתונאים אחרי שהמידע נחשף", אמר בר-זיק. "הוצאתם את האייטם, היה הו-הא, פולו-אפים, בלגנים, כולם נורא שמחים ומאושרים – אחרי חודש כבר הספקתם לשכוח מזה, ופתאום העורך-דין מבקש מכם את המידע. או פתאום פורצים למחשב שלכם כדי להשיג את המידע הזה". הפתרון שאימץ בר-זיק פשוט ליישום: "אחרי חודש בדרך כלל אני משמיד את המידע שנמסר מהמקור. אם אני צריך אותו מבחינה משפטית, יש לי הארד-דיסק חיצוני".

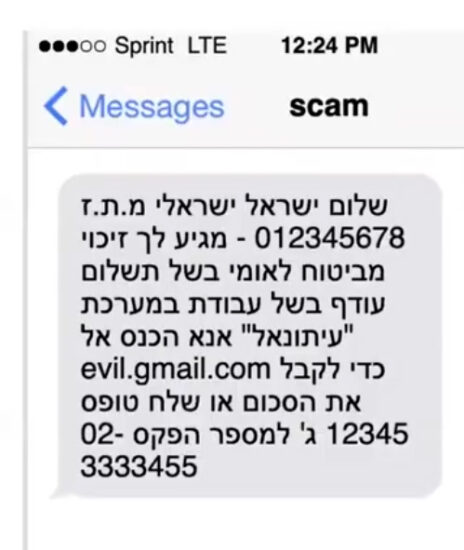

טלפון שנגנב בדרך כלל לא יוחזר, אבל על המידע אפשר להגן – לפחות עד רמה מסוימת – באמצעות נעילה בסיסמה. בר-זיק מספר שקרו מקרים שבהם גורם שביקש לפרוץ למכשיר טלפון מסוים דאג לגנוב אותו – ולאחר מכן החזיר אותו באמצעות "מוצא ישר", אחרי שהותקנה עליו תוכנת ריגול. דרך אחרת היא מתקפת פישינג. לא בסגנון של "נסיך ניגרי", אלא כזו שנתפרה אישית למידותיו של העיתונאי.

"רוב התוקפים שמשתמשים בפישינג להתקפות רחבות יושבים באפריקה או במדינה כלשהי בבלקן ופשוט מנסים את מזלם עם גוגל טרנסלייט, וזה נראה נורא מגוחך", אמר בר-זיק. "אבל כשיתקפו אתכם", הוסיף בפנייה לקהל העיתונאים, "לא ישתמשו בטכניקה הזאת. קודם כל יאספו עליכם קצת מידע ממאגרים קיימים, ואז עם המידע הזה ינסו לשכנע אתכם לתת את פרטי הג'ימייל שלכם, או כל פרט אחר". דרך אחרת שציין בר-זיק היא שימוש בנציגי שירות מתחזים, לכאורה מטעם חברת הסלולר, למשל, שמבקשים להתקין אפליקציה לצורך "שיפור השירות".

"זה נקרא Spear Phishing, התקפה שתפורה לכם. ומאוד מאוד קשה להתמודד עם התקפה כזאת", ציין בר-זיק. "עכשיו, קל מאוד להגיד 'לי זה לא יקרה', אבל לא תאמינו כמה עושים את זה. המייל שלכם הוא דבר מאוד יקר, מאוד קל להיכנס אליו – וזה לא משאיר עקבות. בן אדם יכול לשבת על האימייל שלכם חודשים ואפילו שנים – ואתם לא תדעו מזה. וכמה זה שווה? המון. עיתונאי הוא ממש מטרה שמנה.

"מצד שני, קל מאוד להתגונן. הדבר הכי חשוב זה להשתמש במערכת לניהול סיסמאות. זה נשמע כמו הדבר הכי מסובך בעולם, אבל זה לא. Last Password זו המערכת שאני משתמש בה, והשימוש בה הוא הדבר הכי פשוט בעולם. שווה להשקיע חצי שעה וללמוד את זה. ברגע שעשיתם את זה, אתם צריכים לזכור רק סיסמה אחת.

"פתרון נוסף הוא להשתמש באימות דו-שלבי. אימות דו-שלבי מונע דה-פקטו את כל ההתקפות האלה. אלא אם יש חולשה בשירות עצמו, זה הופך אתכם לבלתי פגיעים. וחשוב מאוד שהאימות הדו-שלבי יתבצע על-ידי תוכנה, ולא ב-SMS. למה? כי לא תאמינו כמה קל לגנוב את חשבון הטלפון שלכם, וכך להיכנס למייל שלכם. אגב, לעיתונאים יש עוד משהו – חשבון ג'ימייל מאובטח. גוגל מעניקה את האקסטרה אבטחה הזאת בחינם לכל מי שמוגדר כמטרה, כולל עיתונאים".

יעקב פרידלנד הוא סטודנט לתואר ראשון בכלכלה ותקשורת באוניברסיטה הפתוחה. הידיעה מתפרסמת במסגרת תוכנית התמחות משותפת של האוניברסיטה ואתר "העין השביעית"